今年早些时候发生的针对 UnitedHealth 的勒索软件攻击正迅速成为医疗保健行业的 “殖民地管道”,引发国会作证、立法者审查和潜在立法。

在过去的几个月里,国会就此次攻击举行了两次听证会–一次在参议院,另一次在众议院–多位参议员呼吁调查政府如何应对此次事件,更不用说对联合健康的首席信息安全官史蒂文-马丁(Steven Martin)的批评了,他于 2023 年 6 月加入该公司。

在支付了 2200 万美元的赎金以防止被盗数据泄露后,联合健康不得不对系统进行全面重建,甚至在解密文件后也是如此

联合健康首席执行官安德鲁-威蒂(Andrew Witty)在证词中指出,该公司的备份没有通过网络分段或基础架构间隙进行隔离,因此攻击者也能够锁定这些备份,从而阻断了最初攻击的恢复路径。

备份: 网络犯罪分子最有利可图的目标

过去,很少有 CISO 会关注他们的备份。如今情况已不再如此。

勒索软件已将备份和恢复重新提上了 IT 和企业的议事日程,甚至在今年早些时候联合健康保险公司(UnitedHealth)遭受攻击之前也是如此。

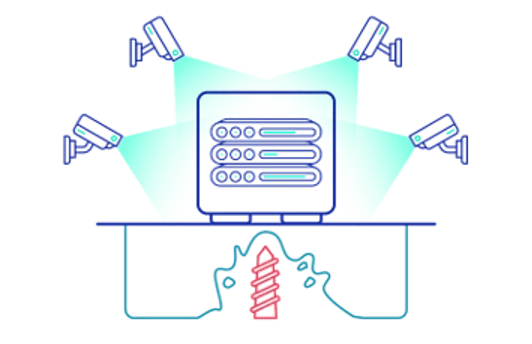

攻击者意识到,成功入侵备份环境是企业是否支付赎金的最大决定因素。

一些勒索软件集团–例如 BlackCat、Akira、Lockbit、Phobos 和 Crypto–已经完全绕过了生产系统,直接攻击备份。

这迫使企业重新审视其安全网中的潜在漏洞,重新审视其备份和恢复策略。

那么,IT 基础设施和安全团队应该如何应对这种威胁呢?

确保备份安全的 5 个技巧

1. 网络分段和气隙备份

在联合健康保险公司(UnitedHealth)遭受的勒索软件攻击中,该公司承认他们的备份没有通过网络分段或基础架构间隙进行隔离,因此攻击者能够锁定这些备份,阻断初始攻击的任何恢复路径。

网络分段是一种可以大大降低勒索软件攻击影响的策略。通过将网络分割成更小的、不同的区域,即使一个区域受到攻击,恶意软件的传播也会降到最低。

2. 多因素身份验证(MFA)

缺乏 MFA 是 UnitedHealth 勒索软件攻击的核心。

这次攻击是由黑客精心策划的,他们利用窃取的凭证潜入了公司缺乏 MFA 的系统。

StorageGuard 等解决方案可以审核和验证 MFA 是否在所有备份系统中实施和执行。通过确保始终如一地应用 MFA,有助于保护敏感数据免遭未经授权的访问–即使用户凭据已经泄露。

3. 限制管理访问

限制管理权限是可靠的备份安全策略的重要组成部分,因为这些权限可能成为攻击者的主要目标。 这包括

- 确保只有真正需要的人才能对组织的备份进行管理访问

- 将 IP ACL 应用于管理界面

- 为关键备份更改设置双人规则

这些建议可大大有助于减少攻击面。

4. 不可变备份

确保至少有一个备份副本存储在不可变存储上。这将确保您的备份数据不会被恶意行为者(包括勒索软件)更改、删除或加密。它还能保证网络恢复时备份数据的完整性和可用性。

5. 安全配置基线

正如 DORA 最近和 NIST 之前规定的那样,为备份和存储环境建立安全配置基线并使用工具检测基线偏差至关重要。这将确保您的备份设备遵守本建议部分提出的原则,以及更多原则。

其中一项建议是对备份系统的安全性进行定期审核,以验证备份平台是否经过加固,并防止篡改和未经授权的访问。

审计应包括

- 多因素身份验证

- 不可变性最佳实践

- CISA #StopRansomware 指南

- 关键变更的双重授权

- 限制管理访问

- 登录最佳实践

- 账户锁定设置

- 备份隔离

- NAS 安全指南

安全快照 - 加密

- 遵守 NIST、ISO、NERC CIP、HIPAA 和其他标准

- 还有更多…

实施这些策略并利用安全态势管理工具,可确保备份系统保持安全、可靠,并能抵御不断变化的网络威胁。